Techniques de surveillance

Voici quelques-uns des types de données les plus courants et les façons dont elles sont recueillies.

Renseignements biométriques : Certains appareils, comme les montres intelligentes et les moniteurs d’activité physique, peuvent recueillir des renseignements sur des éléments comme votre température ou votre rythme cardiaque.

Historique de navigation : Tous les navigateurs enregistrent les sites Web que vous avez visités. Vous pouvez empêcher votre ordinateur de s’en souvenir en utilisant la version du navigateur en mode privé ou incognito, mais le navigateur pourrait tout de même partager ces renseignements avec l’entreprise qui l’a créé, comme Alphabet (qui a créé Chrome) et Microsoft (qui a créé Edge). D’autres navigateurs, comme Firefox et Brave, ne partagent ni ne vendent aucun renseignement vous concernant.

Jouets connectés et appareils intelligents : Ils peuvent enregistrer les conversations que vous avez avec eux (ou près d’eux, si vous les laissez allumés ou prononcez accidentellement leur mot de réveil), ainsi que des données sur les interactions que vous avez avec eux. Par exemple, un haut-parleur intelligent peut enregistrer toutes les questions que vous lui posez, toutes les chansons que vous écoutez et tous les achats que vous faites en l’utilisant.

Témoins : Les témoins sont de petits fichiers placés sur le disque dur de l’utilisateur chaque fois qu’il visite un site Web. Ils permettent à un site Web de se souvenir de vous et peuvent également relier votre profil d’un site à l’autre. Par exemple, sur les sites d’achat en ligne, les témoins permettent aux utilisateurs de sélectionner des articles à acheter, de quitter le site et de revenir plus tard pour retrouver ces articles enregistrés dans leur panier[1].

Courtiers en données : Plutôt que de recueillir eux-mêmes des informations, les courtiers en données les achètent à différents endroits et les rassemblent. Ils sont ainsi en mesure d’établir un profil détaillé ou un « diagramme d’identité » de vous et un « diagramme social » de tous vos contacts en ligne.

Moissonnage de données : Également connu sous le nom de « moissonnage du Web », ce processus consiste à recueillir des données accessibles au public sur Internet afin de les ajouter à un profil de données.

Tactiques trompeuses ou conception persuasive : Il s’agit de choix de conception qui incitent les utilisateurs à faire certaines actions ou à prendre certaines décisions. Dans le contexte de la protection de la vie privée, les tactiques trompeuses incitent les utilisateurs à faire des actions comme partager des renseignements personnels, accepter la collecte de données, ou sélectionner des paramètres de confidentialité offrant une protection moindre. Un récent projet de recherche portant sur cinq réseaux sociaux populaires auprès des adolescents, soit Discord, Twitter (maintenant X), Instagram, TikTok et Snapchat, a révélé que tous ces réseaux utilisaient au moins une tactique trompeuse en matière de protection de la vie privée.

Les interfaces truquées peuvent apparaître dans l'interface utilisateur d'un site ou d'une application, en :

- rendant les choix souhaités plus faciles à faire ou à trouver (p. ex. en faisant de l’option « Accepter tout » un bouton unique, mais en obligeant les utilisateurs à rejeter les différentes fonctionnalités une par une);

- faisant en sorte que les choix souhaités soient activés par défaut et que les utilisateurs puissent s’en retirer (de sorte que les utilisateurs doivent choisir de les désactiver) et que les autres choix se fassent par adhésion;

- utilisant des éléments de langage ou de conception comme la couleur pour rendre le choix souhaité plus attrayant[2].

Ils peuvent également faire partie de la conception d'une application. Une étude a par exemple identifié trois grands types d’interfaces truquées dans la conception d'une application[3] :

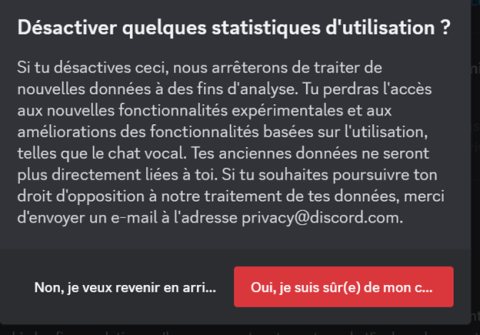

- L'obstruction, qui rend plus difficile pour l'utilisateur de faire un choix en faveur de la protection de sa vie privée, souvent en nécessitant plusieurs actions ou étapes pour désactiver la collecte de données;

- L'obscurcissement, qui fait en sorte que les mesures de protection de la vie privée sont difficiles à trouver ou à comprendre, rendant incertain l'impact des choix de l'utilisateur sur sa vie privée (p. ex. en ne clarifiant pas quelles informations sont collectées lorsque les utilisateurs naviguent en mode incognito ou privé[4]) et;

- La pression, qui peut amener l'utilisateur à se sentir coupable de vouloir protéger sa vie privée, parfois à travers des tactiques de persuasion en soulignant les fonctionnalités qui ne seront pas disponibles en cas de non-acceptation de la collecte de données, ou dans certains cas, de manière plus contraignante : YouTube, par exemple, affiche une page d'accueil vide aux utilisateurs qui ont désactivé leur historique de visionnage)[5].

Informations sur l’appareil : Bon nombre de sites Web et d’applications recueillent des renseignements sur la manière dont vous y accédez, qu’il s’agisse du type d’appareil et de la version du système d’exploitation qu’il utilise, du navigateur que vous utilisez pour accéder à un site Web ou même de l’état de charge de votre pile[6].

Interactions : Les sites Web et les applications observent ce que vous faites lorsque vous les utilisez. Par exemple, TikTok recueille des données sur les vidéos que vous regardez jusqu’à la fin, celles que vous avancez rapidement pour les terminer plus tôt, ou encore celles que vous aimez ou partagez[7].

Données de localisation : Les applications recueillent souvent les données de localisation de votre téléphone, à moins que vous ne choisissiez de ne pas le faire ou de désactiver votre GPS. Vos données de localisation générales sont précieuses puisqu’elles empêchent les annonceurs de vous présenter des publicités de produits au mauvais endroit. Des renseignements plus détaillés sur votre localisation peuvent être utilisés pour vous envoyer des offres personnalisées ou faire des suppositions sur certains éléments comme votre santé, votre genre et vos intérêts.

Publics semblables : Cette fonction permet aux plateformes de vous montrer des publicités ciblées sans que vous ne partagiez vos renseignements personnels. Une fois que les annonceurs ont défini le public idéal pour leurs publicités, l’application ou le site Web peut alors utiliser ses propres données pour trouver des utilisateurs semblables à ce public idéal.

Identifiants persistants : Ces identifiants permettent aux plateformes ou aux courtiers en données de relier des renseignements recueillis à différents endroits à une seule personne ou à un seul appareil. Les exemples incluent l’identifiant publicitaire, l’identifiant Android, l’identifiant du matériel, l’adresse de protocole Internet, l’identité internationale d’équipement mobile (numéro unique attribué à chaque appareil mobile), l’adresse MAC (attribuée aux routeurs Internet), les numéros de téléphone, les adresses électroniques[8], et l’empreinte digitale de l’appareil (qui combine toutes les données disponibles sur un appareil et un navigateur pour former une « empreinte digitale » distincte).

Données indirectes : Ce sont des renseignements sur un utilisateur qu’un algorithme peut déduire (deviner) à partir d’autres données. Par exemple, l’historique de vos recherches peut être un indicateur de votre âge, sur la base des recherches faites par les utilisateurs à différents âges. Les données indirectes peuvent permettre aux algorithmes de recommandation de fournir du contenu d’une manière qui peut être particulièrement intrusive ou, dans certains cas et pays, même interdite par la loi (p. ex. en sélectionnant des offres d’emploi en fonction de la race de l’utilisateur). Les algorithmes d’apprentissage machine fonctionnent en trouvant des données indirectes que les développeurs humains ne pourraient pas voir : un algorithme examinant des curriculum vitæ a découvert que les meilleures données indirectes pour savoir si un candidat serait retenu était le prénom Jared et s’il avait pratiqué la crosse à l’école secondaire. (Un humain, mais pas un algorithme, reconnaîtrait que ces deux données sont fort probablement des données indirectes indiquant une personne blanche, de sexe masculin et de classe supérieure.)

Historique des recherches : Les recherches que nous faisons en disent long sur nous. Certains moteurs de recherche recueillent des données sur nos recherches pour savoir quelles publicités nous montrer. D’autres, comme DuckDuckGo, ne le font pas.

Historique des achats et programmes de fidélisation : Les détaillants en ligne comme Amazon gardent une trace de ce que vous achetez auprès d’eux (ainsi que ce que vous regardez mais n’achetez pas : les publicités reciblées fondées sur ces données sont considérées comme particulièrement efficaces[9]). Les programmes de fidélisation, comme PC Optimum, permettent également aux détaillants de savoir ce que vous avez acheté.

Partage avec des tiers : L’un des moyens les plus faciles d’obtenir des données est de les obtenir (ou de les acheter) auprès de quelqu’un d’autre. Bon nombre de politiques de confidentialité indiquent qu’elles partagent des informations avec des « partenaires tiers » sans nécessairement les nommer. Même s’ils sont nommés, ils peuvent utiliser vos données d’une manière que l’application ou le site Web d’origine ne le fait pas. Par conséquent, « il est pratiquement impossible pour le consommateur d’avoir une vue d’ensemble de la nature et du lieu de transmission de ses renseignements personnels, ou de la manière dont elles sont utilisées, même à partir d’une seule application. Le système qui sous-tend la transaction la plus simple en apparence peut inclure des centaines de tiers, qui ont tous leurs propres objectifs et politiques en matière de traitement des données[10]. » Les entreprises qui possèdent plusieurs plateformes, comme Meta (qui possède Facebook et Instagram) ou Alphabet (qui possède YouTube et Google) peuvent également partager des données entre ces plateformes. Par exemple, la plateforme Instagram utilise des informations provenant d’elle-même et de Meta, sa société mère, ainsi que des « activités sur les sites et les applications tiers que vous utilisez[11] ». Il peut s’agir « des sites Web et des applications que vous visitez, ou des informations que les annonceurs, leurs partenaires et les partenaires de marketing partagent avec eux et qu’ils possèdent déjà comme votre adresse électronique[12] ».

Pixels espions : Également appelés balises ou mouchards, il s’agit de petites images transparentes placées sur les sites Web et invisibles pour les utilisateurs[13]. Ils permettent au site de savoir où vous allez et ce que vous faites après avoir quitté le site[14].

Cette liste n’est toutefois pas exhaustive. Les entreprises trouvent toujours de nouveaux moyens de recueillir vos données, des hyperliens qui incluent des informations ciblées aux balises ultrasoniques qui peuvent déclencher des publicités sur votre téléphone[15]. Même les voitures d’aujourd’hui, par exemple, « sont des machines de surveillance sur roues équipées de capteurs, de radars, de caméras, de systèmes télématiques et d’applications qui peuvent détecter tout ce que nous faisons à l’intérieur, même où et quand nous le faisons[16] ».

[1] Cavoukian, A., et Hamilton, T.J. (2002). The Privacy Payoff. Toronto : McGraw-Hill Ryerson Limited.

[2] Kelly, D., et Burkell, J. (2023). « Documenting Privacy Dark Patterns: How Social Networking Sites Influence Users’ Privacy Choices ».

[3] Kelly, D., & Burkell, J. (2024). Identifying and Responding to Privacy Dark Patterns. FIMS Publications. 385.

[4] Reuters. (2024) Google to destroy billions of private browsing records to settle lawsuit. The Guardian. Consulté à l’adresse : https://www.theguardian.com/technology/2024/apr/01/google-destroying-browsing-data-privacy-lawsuit

[5] Roth, E. (2023) YouTube will now show a blank homepage if you don’t have watch history on. The Verge. Consulté à l’adresse : https://www.theverge.com/2023/8/8/23824672/youtube-blank-homepage-watch-history

[6] Williams, D., et autres (2021). Surveilling young people online: An investigation into TikTok’s data processing practices. Reset Australia. Consulté à l’adresse https://au.reset.tech/uploads/resettechaustralia_policymemo_tiktok_final_online.pdf.

[7] Ibidem.

[8] Zhao, F., Egelman, S., Weeks, H.M., Kaciroti, N., Miller, A.L., et Radesky, J.S. (2020). « Data collection practices of mobile applications played by preschool-aged children ». JAMA pediatrics, 174(12), e203345-e203345.

[9] Wagner, K. (2021). « Facebook Users Said No to Tracking. Now Advertisers are Panicking ». Bloomberg.

[10] Myrstad, F., et Tjøstheim, I. (2021). « Out of Control – How consumers are exploited by the online advertising industry ». [traduction]

[11] (sans date). « How does Instagram decide which ads to show me? » Pages d’aide (Instagram). Consulté à l’adresse https://www.facebook.com/help/instagram/173081309564229. [traduction]

[12] Ibidem. [traduction]

[13] (sans date). « Web bug ». PC Mag : Encyclopedia. Consulté à l’adresse https://www.pcmag.com/encyclopedia/term/web-bug.

[14] Cavoukian et Hamilton, 2002.

[15] Newman, L.H. (2017). « Hundreds of Apps Can Listen for Marketing ‘Beacons’ You Can’t Hear ». Wired. Consulté à l’adresse https://www.wired.com/2017/05/hundreds-apps-can-listen-beacons-cant-hear/.

[16] Caltrider, J., et autres (2023). « After Researching Cars and Privacy Heres’ What Keeps Us up at Night ». Mozilla. Consulté à l’adresse https://foundation.mozilla.org/en/privacynotincluded/articles/after-researching-cars-and-privacy-heres-what-keeps-us-up-at-night/. [traduction]